No artigo de hoje, você vai perceber um enredo sobre estratégias de guerra cibernética e como isso pode afetar o seu ambiente de trabalho ou sua empresa. Assunto muito relevante. Leia e divulgue.

Antes de aprofundar o assunto é preciso resgatar o conceito de ataque cibernético e alguns tipos. Depois, vamos explorar o tema DDos para que fique clara a diferença e o poder de influência de cada tema.

Ataques Cibernéticos

Alguns hackers, devido ao amplo conhecimento na área, aproveitam as suas competências para criar sistemas de invasão e ameaça para outros computadores, contas e demais conteúdos digitais, quando há falhas de segurança no sistema. Esses são os araques cibernéticos.

Alguns tipos de ataques cibernéticos são: Ransomware, Phishing, Cavalo de Troia, Ataques de força bruta, Spoofing, Cryptojacking e Backdoor. A seguir, vamos esclarecer o que são ataques de negação de serviço, que engloba o tema do artigo de hoje.

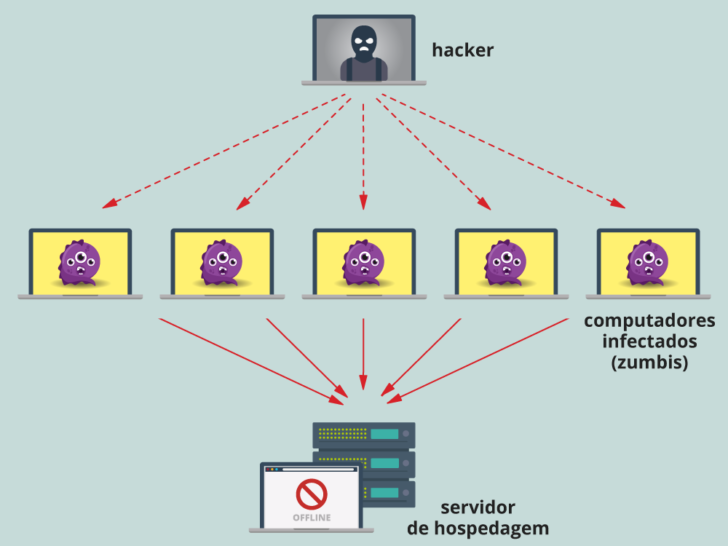

DDoS é um acrônimo em inglês para Distributed Denial of Service, processo no qual um computador mestre denominado master pode ter sob seu comando até milhares de computadores zumbis. Nesse caso, as tarefas de ataque de negação de serviço são distribuídas a um “exército” de máquinas escravizadas. Veja:

Observando a imagem, a palavra exército fez sentido? Hora de pensar na importância de investir na segurança dos computadores para que eles não se tornem zumbis e ameacem os seus servidores. Você pode também, já pensar na estratégia de trabalhar com os servidores em nuvem.

Aprofundando o conceito, vale dizer que o ataque consiste em fazer com que os zumbis, sob comando do Mestre, se preparam para acessar um determinado recurso num determinado servidor num mesmo momento. Passada essa fase, na determinada hora ocorre o ataque. Como servidores web possuem um número limitado de usuários que pode atender simultaneamente (slots), o grande e repentino número de requisições de acesso esgota esse número, fazendo com que o servidor não seja capaz de atender a mais nenhum pedido.

Alguns vírus conhecidos, criados para a distribuição de rotinas de ataque de negação de serviço incluem Codered, Slammer, MyDoom, que escravizam o infectado. Ferramentas conhecidas de ataques DDos incluem Fabi, Blitznet, Trin00,TFN, Stacheldraht, Shaft, TFN2K e Trank.

Uma outra estratégia de ataque é por meio dos botnets praticando ataques de negação de serviço contra alvos remotos. Conheça mais a seguir.

Ataques de Negação de Serviços e Seus Tipos

A principal objetivo de um ataque de negação de serviço é deixar um recurso computacional inacessível aos seus usuários. As duas classes principais de métodos de ataque são diminuição de largura de banda e esgotamento de recursos. Ataques de diminuição de largura de banda são caracterizados pelos ataques por inundação e amplificação, como você verá a seguir. Ataques de esgotamento de recursos são ataques que fazem uso indevido dos protocolos de comunicação de rede ou enviam pacotes de rede malformados.

· Ataques por inundação

Ataques por inundação se caracterizam pelo envio de um grande volume de tráfego ao sistema da vítima primária de modo a congestionar a sua banda. O impacto deste ataque pode variar entre deixar o sistema lento, derrubá-lo ou sobrecarregar a banda da rede da vítima. Ataques por inundação podem usar pacotes UDP (User Datagram Protocol) ou ICMP (Internet Control Message Protocol).

· Ataques por amplificação

Ataques por amplificação se caracterizam pelo envio de requisições forjadas para uma grande quantidade de computadores ou para um endereço IP de broadcast, que por sua vez responderão às requisições. Forjando o endereço IP de origem das requisições para o endereço IP da vítima primária, incorrerá em que todas as respostas sejam direcionadas para a fonte do ataque. O endereço IP de broadcast é um recurso encontrado em roteadores. Quando uma requisição possui um endereço IP de broadcast como endereço de destino, o roteador replica o pacote e o envia para todos os endereços de IP dentro do intervalo de broadcast. Em ataques por amplificação, endereços de broadcast são usados para amplificar e refletir o tráfego de ataque, reduzindo então a banda da vítima primária.

· Ataques por exploração de protocolos

Ataques por exploração de protocolos se caracterizam por consumir excessivamente os recursos da vítima primária explorando alguma característica específica ou falha de implementação de algum protocolo instalado no sistema da mesma.

Os principais ataques por exploração de protocolos são por uso indevido de pacotes TCP SYN (Transfer Control Protocol Synchronize) ou de pacotes TCP PUSHACK.

Quais são as consequências de um ataque DDoS?

Um ataque DDoS é uma ameaça à continuidade dos negócios. Conforme as organizações se tornaram mais dependentes da internet, de aplicativos e serviços baseados na web, seu uso se tornou tão essencial quanto a eletricidade.

Por isso, DDoS não são uma ameaça apenas para varejistas, serviços financeiros e empresas de jogos que têm alta demanda por disponibilidade. Eles também se destinam a aplicativos críticos de negócios nos quais sua organização confia para fazer a gestão de operações diárias como emails, ferramentas de automação de venda e CRMs podem ser afetados por eles.

Quando bem sucedido, o ataque DDoS pode levar a perda de receita e danos a sua marca. Por outro lado, se os aplicativos que você usa ficam indisponíveis, as operações da empresa e a produtividade da sua equipe são comprometidas. Sites internos, por exemplo, que são importantes para muitos dos seus parceiros, quando offline afetam a cadeia de suprimentos e podem levar à interrupção da produção.

Quando esses ataques são bem sucedidos significa que sua organização está vulnerável e, provavelmente, são apenas os primeiros de uma série.

Como Prevenir Ataques DDos?

Existem algumas estratégias que podem ser implementadas para a proteção contra os ataques DDoS. Confira algumas delas a seguir:

· Invista em banda larga

Provavelmente, a maneira mais fácil de se proteger contra ataques DDoS é certificando-se de que há bastante de largura de banda na conexão da sua empresa com a internet, que poderá atender maiores solicitações de tráfego.

· Conexão reserva

Ter uma conexão backup com um conjunto separado de endereços de IPs para seus usuários críticos é importante. Isso dá ao seu negócio um caminho alternativo caso o circuito primário seja sobrecarregado com solicitações maliciosas.

· Identificação Ameaças de ataques

Caso gerencie seus próprios servidores, sua empresa precisa estar habilitada para identificar quando estiver sob ameaça de ataque, afinal, quanto mais cedo você perceber que há problemas em seu website ou outro canal, mais cedo poderá resolvê-los.

Familiarize-se com a análise de tráfego de entrada em suas redes e, assim, você terá facilidade para notar anomalias. Picos acentuados ou um surto súbito de visitantes são sinais do início de um ataque DDoS.

· Sistemas de detecção de intrusos

A maior parte dos sistemas de detecção conta com soluções para proteger seus sistemas em caso de ataques DDoS, como a verificação de conexão, que impede que certas solicitações cheguem até suas páginas e redes.

· Use um serviço de proteção remota de DDoS

Vários fornecedores dispõem do recurso e têm dispositivos de prevenção especifialmente projetados para detectar e interromper ataques DDoS em curso.

Siga nossas redes sociais para estar sempre bem informado e seguro.

REFERÊNCIAS:

https://pt.wikipedia.org/wiki/Cibern%C3%A9tica_e_administra%C3%A7%C3%A3o

https://blog.centralserver.com.br/ataques-ddos-como-se-proteger/

Imagem do texto: https://tudosobrehospedagemdesites.com.br/site/wp-content/uploads/2016/05/ataque-ddos-como-funciona-728×546.png

Imagem capa: pexels-somchai-kongkamsri-20258